Pentesting für höhere Cybersecurity

Bei Pentests machen wir uns bewusst auf die Suche nach Sicherheitslücken in IT-Systemen und zwar bevor Hacker die Schwachstellen erkennen und ausnutzen.

Diese Lücken frühzeitig zu erkennen und somit schnelle Lösungen zu entwickeln, ist das Ziel des Pentestings.

Mit Pentesting auf der sicheren Seite

Seit Jahren steigen die Zahlen von Cyberangriffen. Daher empfiehlt auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) Pentesting, um die aktuelle Sicherheit von IT-Systemen zu prüfen. Wichtig dabei ist, dass die Tests in einem regelmäßigen Turnus durchgeführt werden.

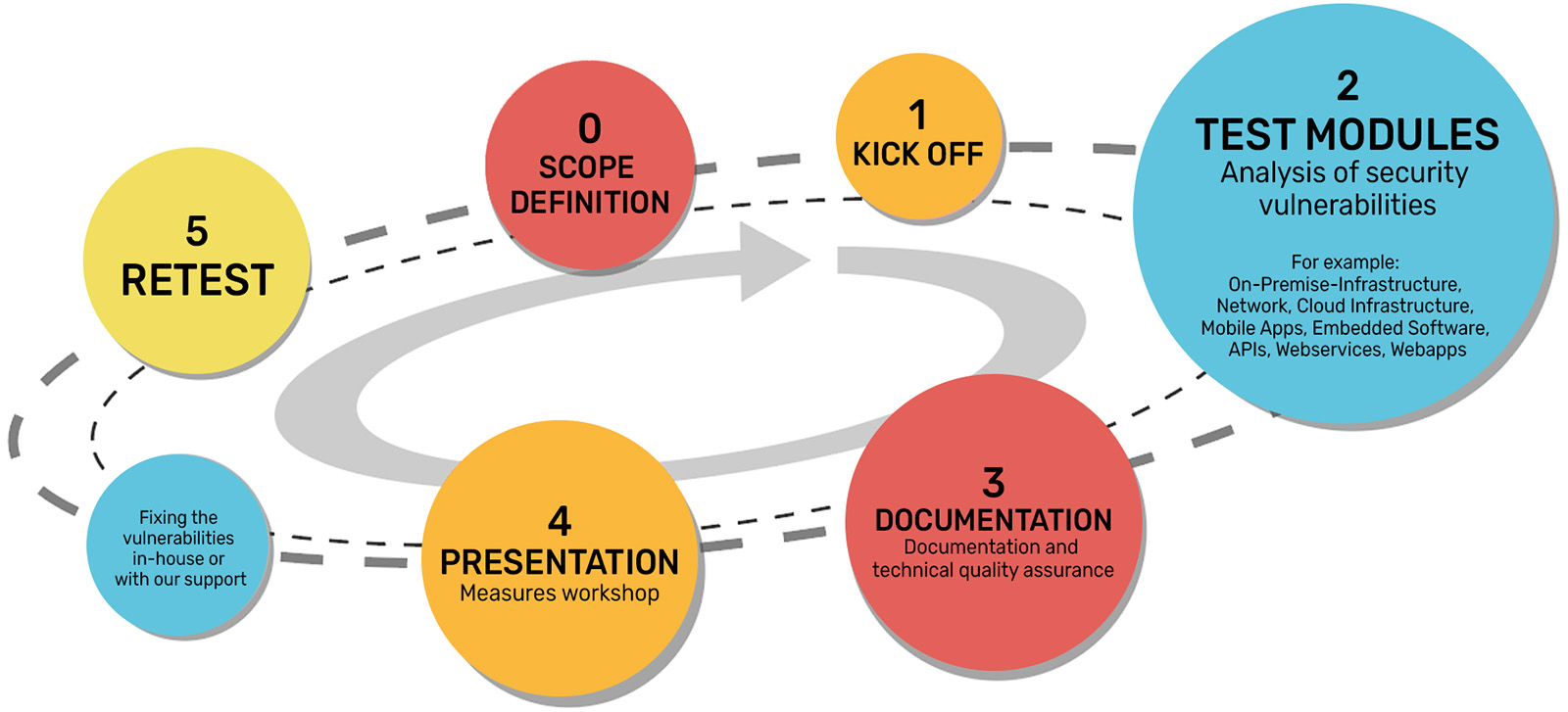

So führen wir Pentests durch

Wir verwenden eine Kombination aus automatisch durchgeführten Tests und manuellen, explorativen Verfahren. Dabei vereinen wir Geschwindigkeit, Wiederholbarkeit und hohe Durchsatzfähigkeit der maschinellen Überprüfung und setzen zudem auf die Kreativität, Expertise und kombinatorischen Fähigkeiten unserer Cybersecurity Engineers.

Wir greifen währenddessen auf bekannte Datenbanken/Repositories wie NVD (National Vulnerability Database) der US-Regierung oder CVE (Common Vulnerabilities and Exposures) U.S. Department of Homeland Security, zur Identifikation möglicher Schwachstellen zurück. Mit unserer langjährigen Erfahrung im Bereich der Softwareentwicklung mit höchstem IT-Security Standard entwerfen wir so auf Deine Software angepasste Test- und Angriffsszenarien. Dadurch prüfen wir mögliche Angriffsvektoren (ein Angriffsweg) oder Angriffsflächen (mehrstufige Angriffsverfahren).

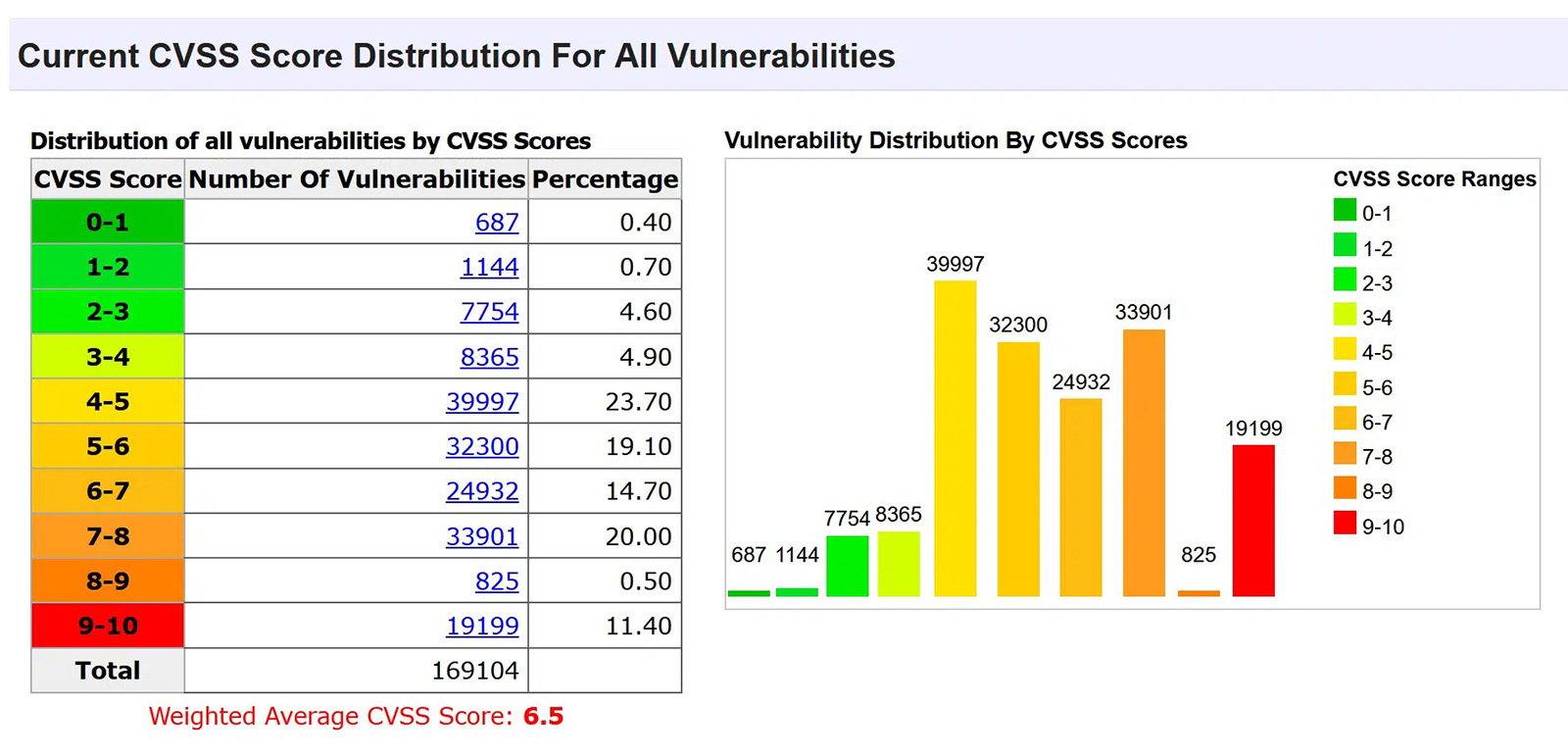

Jede gefundene Schwachstelle wird infolgedessen anhand des Common Vulnerability Scoring Systems (CVSSv3) bewertet und mit möglichen Eindämmungsmaßnahmen, inklusive Wirkungsgrad versehen.

Mit anderen Worten: Du erhältst einen schnellen Überblick über den Sicherheitsstatus Deiner Software und kannst diese zur Verbesserung nutzen.

Wir prüfen die entsprechenden Anwendungen (Web/WebApps/Apps) bei unseren Pentests auf Sicherheitsrisiken. Das schließt mitunter Front- und Backend, aber auch Webservices, APIs und weitere Komponenten mit ein.

Auf diese Schwachstellen testen wir für Dich

Synergien sind unser Erfolgsrezept

BAYOOTEC und BAYOOMED – langjährige Erfahrungen in der Softwareentwicklung, nicht zuletzt in sicherheitskritischen Bereichen, und IT-Security treffen auf Expertise im Bereich Medical Software. Mit dieser Kooperation unterstützen wir Dich demzufolge mit dem umfassenden Wissensschatz beider Geschäftsbereiche. Schreib uns und wir beraten Dich gerne und sprechen über die Möglichkeiten für mehr Sicherheit Deiner Software, Medical Software, Apps und DiGA.

Jetzt Kontakt aufnehmen

Egal ob Du ein konkretes Software-Projekt im Kopf hast oder Du Antworten auf offene Fragen suchst – wir sind da, um Dir weiterzuhelfen.

Vereinbare hier einen unverbindlichen Gesprächstermin.